Кудрявцев

А.В.,

Алексеевский

П.И.

ФГБОУ ВО «Уральский государственный

педагогический университет»,

г. Екатеринбург

Изучение

путей несанкционированного доступа к wi-fi сетям и методов противодействия

В статье приведены методы атаки на беспроводные

сети. Указаны пути получения пароля методом фишинга и методом перехвата и

подбора пароля. Рассмотрены способы получения словарей паролей. Приведены

примеры заданий для студентов по изучению безопасности сетей. Указаны основные

способы защиты сети от атак злоумышленников.

Kudryavtsev A.V.,

Alekseevsky P.I.

Ural State Pedagogical University,

Yekaterinburg

Studying ways of unauthorized access to wi-fi networks

and counteract methods

The article

provides methods of attacking wireless networks. Ways to obtain a password

using the phishing method and the method of intercepting and guessing the

password are indicated. Methods for obtaining password dictionaries are

considered. Examples of tasks for students to study network security are given.

The main ways to protect the network from attacks by intruders are indicated.

Изучение обеспечения

безопасности сетей и доступа к данным имеет особую актуальность в настоящее время.

Это связано с возрастанием роли информационных ресурсов в конкурентной борьбе,

увеличением числа сетей, а также возрастающим количеством попыток

несанкционированного доступа к передаваемой и хранимой информации.

При изучении

безопасности сетей можно рассмотреть два основных приема атаки: фишинг и перехват

зашифрованного пароля при обмене данными с последующими попытками его подбора.

Фишинг.

Данный метод

основан на получении сведений от пользователя, в том числе и паролей от

WPA/WPA2 путем перенаправления HTTP запросов на подконтрольную злоумышленнику страницу.

Выполняется такой прием следующим способом:

1. Выполняется сканирование

пространства и копирование настроек точек доступа. Затем создаётся подменная точка.

2. Потенциальная жертва

отключается от сети посредством отправки деаутентифицирующих пакетов клиенту от

точки доступа или точке доступа от клиента. Причем, это действие производится

несколько раз для исключения возможности повторного подключения.

2. Из-за помех

клиенты начнут подсоединяться к подменной точке доступа, содержащей страницы с

аналогичными именами.

3. Как только клиент

обратится к сайту Интернета, в ответ ему будет отправлена поддельная страница,

которая спросит пароль. Данный пароль передается злоумышленнику.

Пример программы

для фишинга под Linux - Wifiphisher.

В качестве задания

по данной теме можно разбить студентов на две группы, одна из которых пытается

перехватить пароль у второй, другая этому пытается противодействовать, не

отключаясь от WI-FI сети.

Другой способ

фишинга заключается в том, чтобы выполнить на компьютере пользователя

определенную команду. Например, команда: netsh wlan show interface покажет

беспроводной интерфейс. В результате можно узнать его название, подключенную

беспроводную сеть, скорость и некоторую другую информацию.

Чтобы узнать

пароль от Wi-Fi сети (при условии, что компьютер уже подключался к данной сети),

нужно в команду подставить название сети:

netsh wlan show profiles name=имя_wifi_сети key=clear

В строке

"Содержимое ключа" будет указан пароль от данной беспроводной сети. Если

перенаправить результат работы команды в файл и записать его на съемный накопитель,

то получим пароль сети хозяина компьютера, например, если имя сети alex то запишем:

netsh wlan show profiles name= alex key=clear > pass_alex.txt

Данную команду

можно, например, поместить в пакетный файл, или даже в файл автозапуска

autorun.inf на флеш-накопителе. После того, как вставим накопитель в компьютер,

получим пароль сети в файле pass_alex.txt.

Для защиты от

фишинга использовать следующие средства:

1.

Если

адрес вызывает сомнения, то можно вставить его в редактор и сменить кодировку,

русские буквы сменят начертания.

2.

Обратить

внимание на протокол, если указан https, то сайт

сертифицирован, если просто http, то, возможно,

подозрительный.

3.

Не

допускать к компьютеру посторонних лиц, или как минимум, разграничить доступ по

именам пользователей.

4.

Отключить

автоматическую загрузку с внешних накопителей.

Перехват пароля.

Метод основан на перехвате

данных, содержащихся в сообщении при обмене информацией между клиентом и точкой

доступа при регистрации и дальнейшем поиске исходного вида пароля путем

перебора слов из словаря.

Перехват пароля и его расшифровка по словарю

являются методами, которые часто используются хакерами для получения доступа к

чужим аккаунтам или системам. Программы

для взлома паролей используют список, содержащий общеизвестные пароли. Другой метод

основан на полном переборе комбинаций сочетания символов определенной длины [7].

Расшифровка пароля по словарю является одним из

методов атаки по слабым паролям. Хакер использует словарь с самыми

распространенными паролями, специальная программа последовательно читает пароли

из файла, шифрует с сравнивает полученный результат с перехваченным шифром.

Этот метод основан на том, что множество пользователей используют простые и

предсказуемые пароли, часто состоящие из последовательности цифр,

распространенных слов или фраз [4].

Для

получения cap-файлов, содержащих шифр

пароля необходима программа AirSlax Pro. Данная программа разработана

для системы Linux. После запуска программы

необходимо выбрать адаптер для wi-fi сетей. Далее выбираем действие

«Сканировать эфир». После сканирования выбираем цель, в качестве которой указываем

сеть с ненулевым полем DATA и желательно максимальным уровнем сигнала (Power).

Далее выбираем MAC адрес устройства, подключенного к сети (желательно выбрать

MAC с максимально интенсивным трафиком обмена данными). Выбираем пункт

«Перехват цели» и затем «Отключить клиента». В случае успешного перехвата в

верхней строке появится сообщение содержащее «handshake»

(рукопожатие). Далее в меню нажимаем «Сохранить результат».

Так

как пароль хранится в cap-файле

в зашифрованном виде необходимо его расшифровать, то есть найти исходный текст

пароля. Для этой цели можно использовать программу Aircrack-ng.

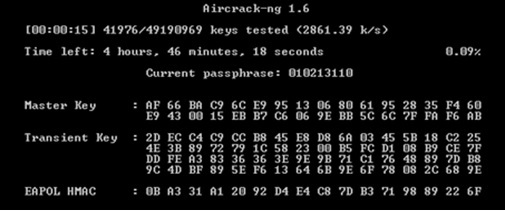

Aircrack-ng – программа подбора паролей Wi-Fi, использующая стандарты WEP или WPA/WPA2 PSK. Техника Aircrack-ng заключается в том, чтобы подобрать пароль по словарю с несколькими поддерживаемыми алгоритмами, включая PTW и FMS [1].

Рис. 1

- Процесс подбора пароля программой Aircrack-ng

Существуют и другие программы

подбора пароля.

JohntheRipper — также программа для взлома паролей. Отличается открытым исходным кодом

и поддержкой различных платформ. JohntheRipper

имеет три основных режима взлома паролей: одиночный взлом, атака по списку слов

или словарю, а также инкрементная атака или атака перебором.

Hashcat – ещё один инструмент для подбора паролей,

который может восстановить различные пароли, например, используемые для WiFi, документов и других типов файлов. Поддерживаются

различные платформы и операционные системы, такие как Windows, Linux и macOS

для настольных компьютеров. Также есть поддержка мобильных устройств для Android,

iOS и Windowsmobile

[2].

Словарь для

подбора паролей, можно создать вручную, найти в интернете, написать

программу-генератор кодов или получить, используют специальные программы.

Для учебных целей

можно просто записать в текстовый файл несколько слов в отдельных строках, одно

из которых будет соответствовать заранее известному паролю. Также можно

написать генератор кодов (возможных паролей) на языке программирования. Пример

программы для создания словаря состоящего из 3-х букв латинского алфавита и 2-х

цифр на языке php.

<?php

$m=0;

$filename =

fopen("file.txt", w) or die ("error");

foreach (range('a','z') as $a)

foreach (range('a','z') as $b)

foreach (range('a','z') as $c)

foreach

(range('0','9') as $d)

foreach (range('0','9') as $e)

fwrite($filename, "$a$b$c$d$e\n");

fclose($filename);

?>

Студентам можно

предложить такие варианты по созданию словарей:

1. Создать словарь

из тестового файла. Файл найти самостоятельно. Словарь должен содержать список неповторяющихся

слов, каждое слово в отдельной строке.

3. Дан файл,

содержащий слова в отдельных строках. Дополнить каждое слово всеми комбинациями

цифр до восьми символов и вывести в другой файл.

4. Дан файл,

содержащий русские слова в отдельных строках. Вывести в другой файл эти слова,

записанные английскими буквами (самостоятельно найдите правила транслита).

5. Дан файл,

содержащий слова в отдельных строках. Дополнить каждое слово всеми комбинациями

дат и указанного диапазона.

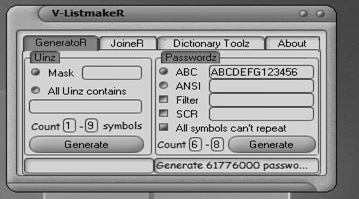

Словарь можно также создать программой V-ListmakeR (Рис.1). В поле «Passwordz» выбираем графу «ABC» и вводим символы для паролей, после чего нажимаем «Generate» (Рис.2).

Рис. 2. -

Результат работы программы V-ListmakeR

Студентам можно

предложить сгенерировать словари из различных комбинаций символов.

Для защиты от

попыток взлома WI-FI сети необходимо определить достаточную

длину и мощность алфавита пароля. Количество возможных комбинаций пароля

определяется как мощность алфавита в степени количества символов, т.о. мощность

влияет на защищенность данных больше чем длина пароля.

Для изучения

надежности пароля можно предложить обучаемым провести исследования и ответить

на следующие вопросы:

1.

Определить

примерное время подпора пароля по заданной длине и мощности алфавита.

2.

Какова

минимальная длина пароля, состоящего из цифр, для подбора которого потребуется

более недели.

3.

Найти

соответствия мощности алфавита и времени перебора при разных вариантах

количества символов.

В целом, проверка

надежности защиты от несанкционированного доступа на основе сервисов подбора

пароля является важным аспектом обеспечения безопасности и должна включать

различные методы и инструменты для обнаружения и предотвращения взлома паролей.

Литература:

2. Гмурман

А. И. Информационная безопасность / А. И. Гмурман – М.: БИТ-М, 2004. – 23-35 c.